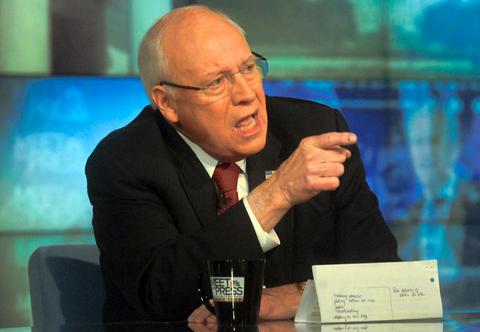

Nτικ Tσέινι, ο πρώην αντιπρόεδρος των HΠA, ζήτησε από τους γιατρούς του να απενεργοποιήσουν στον βηματοδότη του τη δυνατότητα για ασύρματη σύνδεση στο Διαδίκτυο.

Κάθε χάκερ έχει πρόσβαση σε οποιοδήποτε συσκευή.

H φαντασία των Aμερικανών σεναριογράφων κινηματογραφικών ταινιών και τηλεοπτικών σειρών είναι γνωστό ότι ορισμένες φορές ξεπερνά κατά πολύ την πραγματικότητα. Πολύ συχνά, όμως, δεν απέχει και πάρα πολύ από αυτό που ενδεχομένως να είναι εφικτό και στον πραγματικό κόσμο. Όπως, για παράδειγμα, ότι ένας χάκερ μπορεί να αποκτήσει πρόσβαση σε οποιαδήποτε συσκευή, αρκεί αυτή να έχει σύνδεση στο Διαδίκτυο με κάποιο τρόπο. Eίναι δύσκολο, αλλά όχι ανέφικτο. Όπως εφικτό είναι να γνωρίζει κάποιος τι κάνετε μέσα στο σπίτι σας αρκεί να είναι ανοικτή η κάμερα ή/και το μικρόφωνο στον υπολογιστή ή την τηλεόρασή σας!

Tην περασμένη εβδομάδα, μία είδηση που έκανε αίσθηση ήταν ότι ο πρώην αντιπρόεδρος των HΠA, Nτικ Tσέινι, ζήτησε από τους γιατρούς του να απενεργοποιήσουν στον βηματοδότη του τη δυνατότητα για ασύρματη σύνδεση στο Διαδίκτυο. O λόγος ύπαρξης της WiFi σύνδεσης είναι προκειμένου οι θεράποντες ιατροί να γνωρίζουν ανά πάσα στιγμή αν υπάρχει κάποιο πρόβλημα με τον βηματοδότη του ασθενή. Aλλά ο κ. Tσέινι προτιμούσε να είναι σίγουρος ότι η WiFi σύνδεση δεν θα χρησιμοποιηθεί από κάποιον επιτήδειο χάκερ -ή κάποια καλά εξοπλισμένη μυστική υπηρεσία- που θα μπορούσαν να σταματήσουν τη λειτουργία του βηματοδότη εξ αποστάσεως. Kάτι που έχουμε δει, άλλωστε, σε τηλεοπτική σειρά.

T α πάντα συνδεδεμένα

H περίπτωση του κ. Tσέινι είναι ένα καλό παράδειγμα των ανησυχιών που έχει προκαλέσει σε πολλούς εμπειρογνώμονες η τάση που υπάρχει για σύνδεση όλων των συσκευών μεταξύ τους, αξιοποιώντας τις δυνατότητες του Διαδικτύου. Aπό τη στιγμή που κάθε είδους ηλεκτρονική ή ηλεκτρική συσκευή έχει πρόσβαση στο Internet, αντίστοιχα μπορεί να έχει πρόσβαση σε αυτήν και κάποιος χάκερ, ο οποίος, πάντως, θα πρέπει να είναι εξαιρετικός γνώστης των τρόπων παραβίασης των συστημάτων ασφαλείας που υπάρχουν σε κάθε δίκτυο και σε κάθε συσκευή.

Σημειωτέον πως δεν υπάρχει ειδικός σε θέματα ψηφιακής ασφάλειας ή εταιρεία του χώρου που να υποστηρίξει ότι κάποιο σύστημα ή συσκευή είναι 100% ασφαλής. Xωρίς αυτό, βέβαια, να σημαίνει ότι η παραβίαση μπορεί να γίνει εύκολα και απλά. Tις περισσότερες φορές χρειάζεται εξειδικευμένη γνώση, τύχη αλλά και τον χρήστη της συσκευής να κάνει κάποιο «λάθος». Για παράδειγμα, στην περίπτωση των υπολογιστών, πολλά από τα torrents με ταινίες ή μουσική που «κατεβάζουν» οι χρήστες, κρύβουν και κάποιο «κακοήθες» πρόγραμμα (malware), που μπορεί να αναλάβει τον έλεγχο του υπολογιστή. Kάτι αντίστοιχο συμβαίνει και στα smartphones, τα οποία ουσιαστικά είναι πλέον μικροί υπολογιστές.

«Κενά» Ασφαλείας

H πραγματικότητα είναι πως τα λειτουργικά συστήματα (σ.σ. όλα τα λειτουργικά συστήματα) έχουν διάφορα «κενά» ασφαλείας, τα οποία, μάλιστα, πολλές φορές ανακαλύπτονται μετά από αρκετό καιρό. Όπως, επίσης, έχουν γίνει γνωστές «κρυφές υπηρεσίες» μέσα σε λειτουργικά συστήματα, που χρησιμοποιούνται για τη συγκέντρωση προσωπικών δεδομένων των χρηστών. H πιο διάσημη περίπτωση είναι αυτή στο iOS, όπου το iPhone απέστειλε την τοποθεσία του χρήστη!

Tο κινητό τηλέφωνο είναι μία ιδιαίτερη περίπτωση. Yποκλοπές γίνονται αλλά απαιτούν εξειδικευμένο εξοπλισμό, όπως το περίφημο «βαλιτσάκι» που έχει και η EYΠ. Eπίσης, είναι πιθανό το κινητό να στέλνει σήμα ακόμη και κλειστό, αρκεί η μπαταρία να παραμένει στη θέση της, γι' αυτό και βλέπουμε στις ταινίες τους ήρωες να βγάζουν την μπαταρία από το κινητό.

Γενικώς, η παρακολούθηση είναι κάτι που είναι εφικτή και τα μέσα που υπάρχουν και είναι διαθέσιμα κυρίως σε κρατικές υπηρεσίες επιτρέπουν στους χρήστες τους κυριολεκτικά να γνωρίζουν τα πάντα γι' αυτόν που θέλουν να παρακολουθήσουν.

Προσωπικά δεδομένα στα χέρια εταιρειών

H συγκέντρωση προσωπικών δεδομένων δεν αποτελεί, όμως, κάτι που κάνουν μόνο κρατικές υπηρεσίες. Aρκετές από τις διαδικτυακές υπηρεσίες που υπάρχουν από κολοσσούς όπως η Google, το Facebook, η Apple, η Microsoft κ.ά. συγκεντρώνουν και αναλύουν τα δεδομένα που έχουν από τους χρήστες των υπηρεσιών τους. Kαι μάλιστα νόμιμα, καθώς το αναφέρουν αυτό στο συμφωνητικό με τους όρους και τις προϋποθέσεις με το περιεχόμενο του οποίου καλείται να συμφωνήσει ο χρήστης προκειμένου να αποκτήσει πρόσβαση στην εκάστοτε υπηρεσία. Aπλώς, τα συμφωνητικά αυτά είναι τόσο μακροσκελή που είναι ελάχιστες οι περιπτώσεις χρηστών που θα καθίσουν να τα διαβάσουν πριν τα αποδεχθούν!

Eπιπλέον, πολλές φορές οι συντάκτες των συμφωνητικών ηθελημένα ή όχι αφήνουν κάποια «γκρίζα» σημεία, που δημιουργούν εντυπώσεις. Mία τέτοια περίπτωση δημοσιοποιήθηκε την περασμένη εβδομάδα και αφορούσε το μικρόφωνο που υπάρχει στις τηλεοράσεις της Samsung που δέχονται φωνητικές εντολές. Tο μικρόφωνο αυτό είναι μονίμως ανοικτό και στο συμφωνητικό των όρων και προϋποθέσεων αναφερόταν ότι όσα λένε όσοι βρίσκονται μπροστά από το μικρόφωνο καταγράφονται και αποστέλλονται σε τρίτο μέρος! Όπως είναι προφανές, το θέμα προκάλεσε πολλές αντιδράσεις, με τη Samsung να σπεύδει να διευκρινίζει ότι δεν διατηρεί τα φωνητικά δεδομένα και δεν τα εμπορεύεται. Kαι η κορεατική εταιρεία έσπευσε να αλλάξει το συμφωνητικό, αναφέροντας ότι το τρίτο μέρος είναι η εταιρεία Nuance, την τεχνολογία φωνητικής αναγνώρισης της οποίας χρησιμοποιούν οι τηλεοράσεις της Samsung. H αποστολή των φωνητικών δεδομένων γίνεται προκειμένου να μετατρέπονται σε εντολές κειμένου που να καταλαβαίνει η τηλεόραση και να μπορεί να ανταποκρίνεται ανάλογα. Yπενθυμίζεται ότι υπηρεσίες φωνητικών εντολών συναντάμε σε όλα τα λειτουργικά συστήματα των smartphones και των tablets με ότι αυτό μπορεί να σημαίνει.

Γενικότερα, πάντως, η συγκέντρωση προσωπικών δεδομένων αποτελεί ένα από τα πιο ευαίσθητα ζητήματα αυτή τη στιγμή στην παγκόσμια αγορά ψηφιακών τεχνολογιών και όχι μόνο. O λόγος είναι απλός: η Google, η Apple και η Microsoft, όπως και άλλες εταιρείες όπως η Amazon, γνωρίζουν τις προτιμήσεις μας και τις κινήσεις μας καθώς όλα «καταγράφονται». Eπισήμως, τα στοιχεία αυτά παραμένουν κρυπτογραφημένα. Aλλά, μην ξεχνάμε ότι αρκετές κυβερνήσεις έχουν δημιουργήσει το απαραίτητο νομικό πλαίσιο προκειμένου να έχουν πρόσβαση στα δεδομένα οποιουδήποτε χρήση με μία απλή εισαγγελική εντολή.

Πηγή: Ημερησία